Introduction

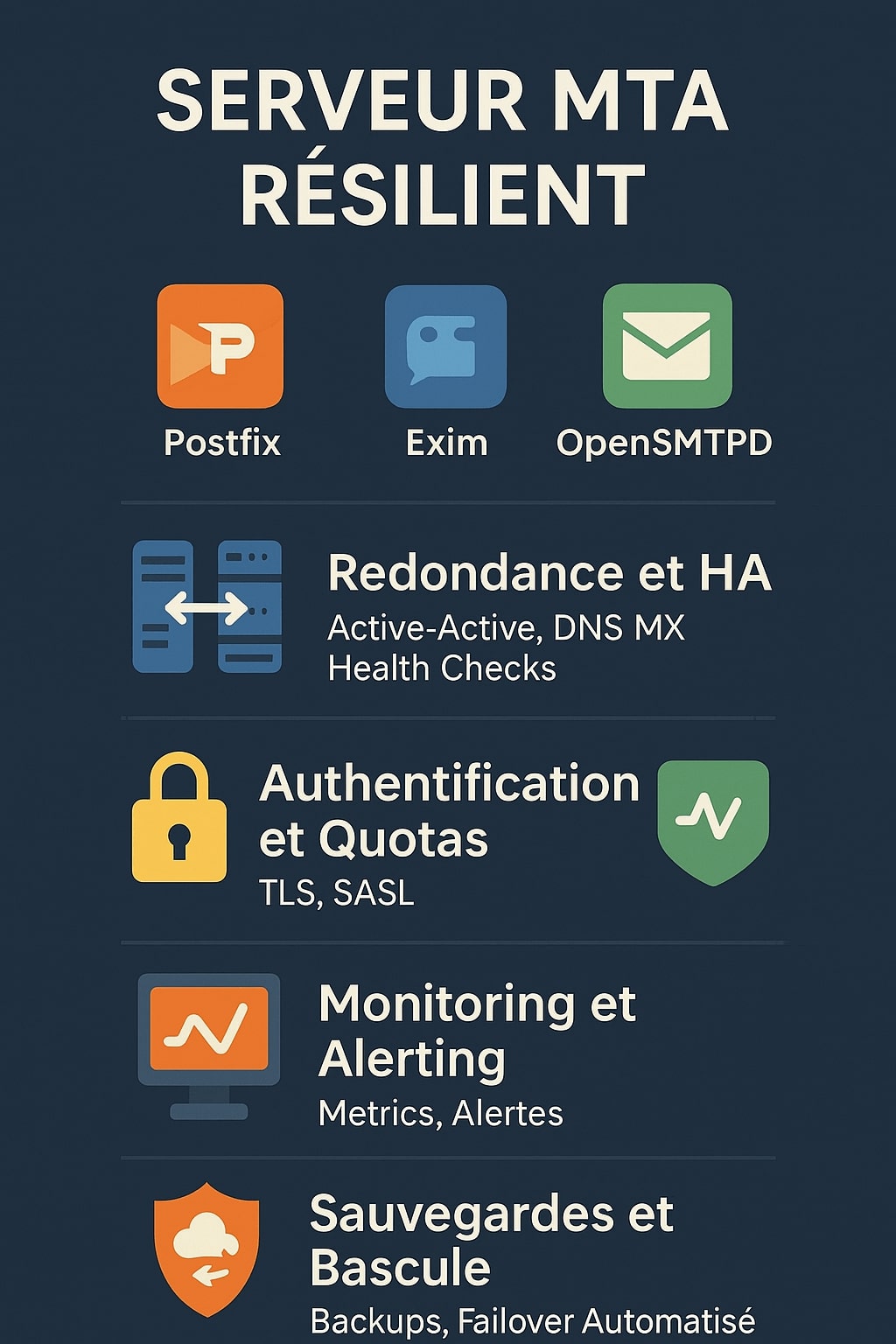

Un serveur MTA résilient garantit la continuité de vos services email et protège votre réputation. Chez echo Dev, nous vous guidons pour concevoir une infrastructure redondante, sécurisée et facile à maintenir.

1. Choix du logiciel

Sélectionnez le MTA adapté :

- Postfix : robuste, hautement configurable, large communauté et documentation.

- Exim : flexible, adapté aux environnements complexes et configurations dynamiques.

- OpenSMTPD : simple à configurer, léger et sécurisé par défaut.

2. Redondance et HA

Mettez en place une architecture active-active :

example.com. IN MX 10 mta1.example.com.

example.com. IN MX 20 mta2.example.com.Configurez des health checks (Nagios, Consul) pour basculer automatiquement sur un nœud sain.

3. Authentification et quotas

Renforcez la sécurité :

smtpd_tls_cert_file=/etc/ssl/certs/mta.crt

smtpd_tls_key_file=/etc/ssl/private/mta.key

smtpd_sasl_auth_enable = yes

anvil_rate_time_unit = 60s

anvil_rate_limit = 100Ces paramètres activent TLS, SASL et limitent le nombre de connexions pour éviter les abus.

4. Monitoring et alerting

Surveillez les performances et la santé :

- job_name: 'postfix'

static_configs:

- targets: ['localhost:9113']Utilisez Prometheus et Grafana pour visualiser les files d’attente, le trafic et déclencher des alertes.

5. Sauvegarde et bascule

Automatisez les backups et le failover :

- name: Backup mail queue

hosts: mailservers

tasks:

- name: Archive queue directory

command: tar czf /backup/queue-{{ inventory_hostname }}.tar.gz /var/spool/postfixUn playbook Ansible permet de sauvegarder les files et de préparer la restauration rapide.

Conclusion

En appliquant ces bonnes pratiques, votre serveur MTA devient hautement disponible, sécurisé et facile à gérer. Pour un audit ou une implémentation clé en main, contactez echo Dev et profitez d’une messagerie robuste et fiable !