Introduction

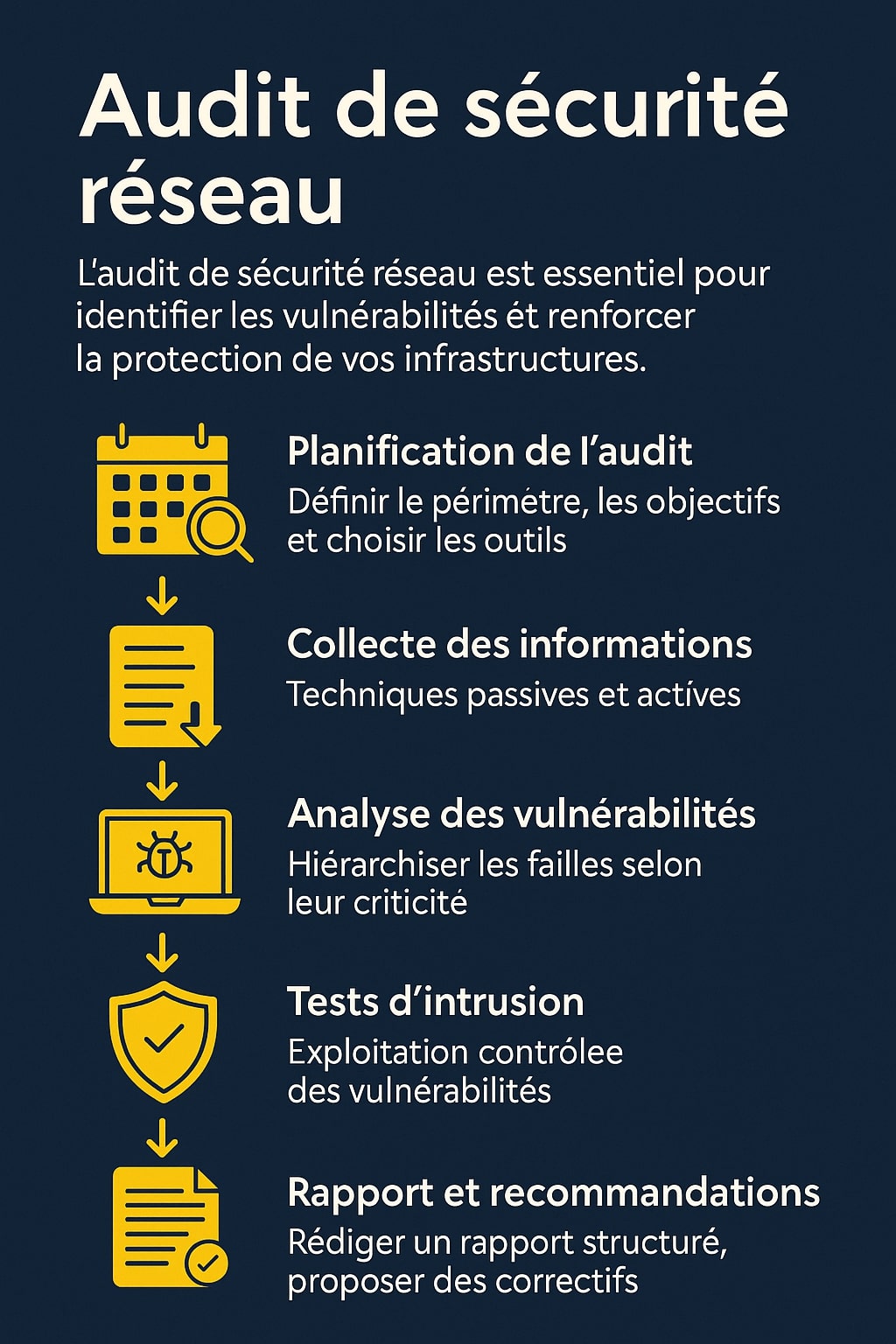

Un audit de sécurité réseau est indispensable pour révéler les vulnérabilités, renforcer la protection de vos infrastructures et anticiper les menaces. Chez echo Dev, nous appliquons une méthodologie éprouvée, de la planification initiale à la restitution détaillée du rapport, pour garantir une sécurité optimale.

1. Planification de l’audit

La phase de planification définit le périmètre (subnets, équipements, applications), les objectifs (conformité, intrusion, résilience) et le choix des outils adaptés :

- nmap pour la découverte réseau et la cartographie initiale

- Nessus pour un scanning de vulnérabilités complet

- Wireshark pour l’analyse des flux et des protocoles

Un plan clair, validé avec les parties prenantes, assure une couverture exhaustive et un déroulement maîtrisé.

2. Collecte des informations

Recueillir des données fiables via :

- Techniques passives : sniffing, collecte DNS, inspection des entêtes pour ne pas impacter la production.

- Techniques actives : scans de ports, tests de services, brute-force contrôlé pour identifier les points d’entrée.

La combinaison passif/actif permet d’obtenir une cartographie précise et d’identifier rapidement les segments à risque.

3. Analyse des vulnérabilités

Après collecte, les vulnérabilités sont hiérarchisées selon leur criticité :

- Scanners automatiques : identification rapide des failles courantes (CVE, OWASP).

- Validation manuelle : vérification des exploitations possibles et des faux positifs.

Chaque faille est documentée avec son impact potentiel, le risque business et la recommandation corrective.

4. Tests d’intrusion

Les pentests (white box / black box) vérifient la robustesse réelle :

- White box : accès total à la documentation et aux configurations pour un audit profond.

- Black box : simulation d’un attaquant externe sans informations internes.

Ces tests permettent d’exploiter les vulnérabilités identifiées dans un environnement contrôlé, sans impacter la production.

5. Rapport et recommandations

Le rapport final d’echo Dev inclut :

- Une synthèse exécutive pour les décideurs

- La liste détaillée des failles avec niveaux de priorité

- Des recommandations précises (patchs, segmentation, renforcement des ACL)

- Un plan d’action pour corriger et valider les correctifs

Grâce à ce rapport, vous bénéficiez d’un roadmap claire pour améliorer votre posture sécurité.

Conclusion

Réaliser un audit de sécurité réseau régulièrement avec echo Dev vous aide à :

- Minimiser les risques d’intrusion

- Respecter les exigences réglementaires (RGPD, ISO 27001)

- Optimiser la résilience de votre infrastructure

Pour un accompagnement sur mesure ou un devis gratuit, contactez-nous dès maintenant et sécurisez votre réseau en toute confiance !